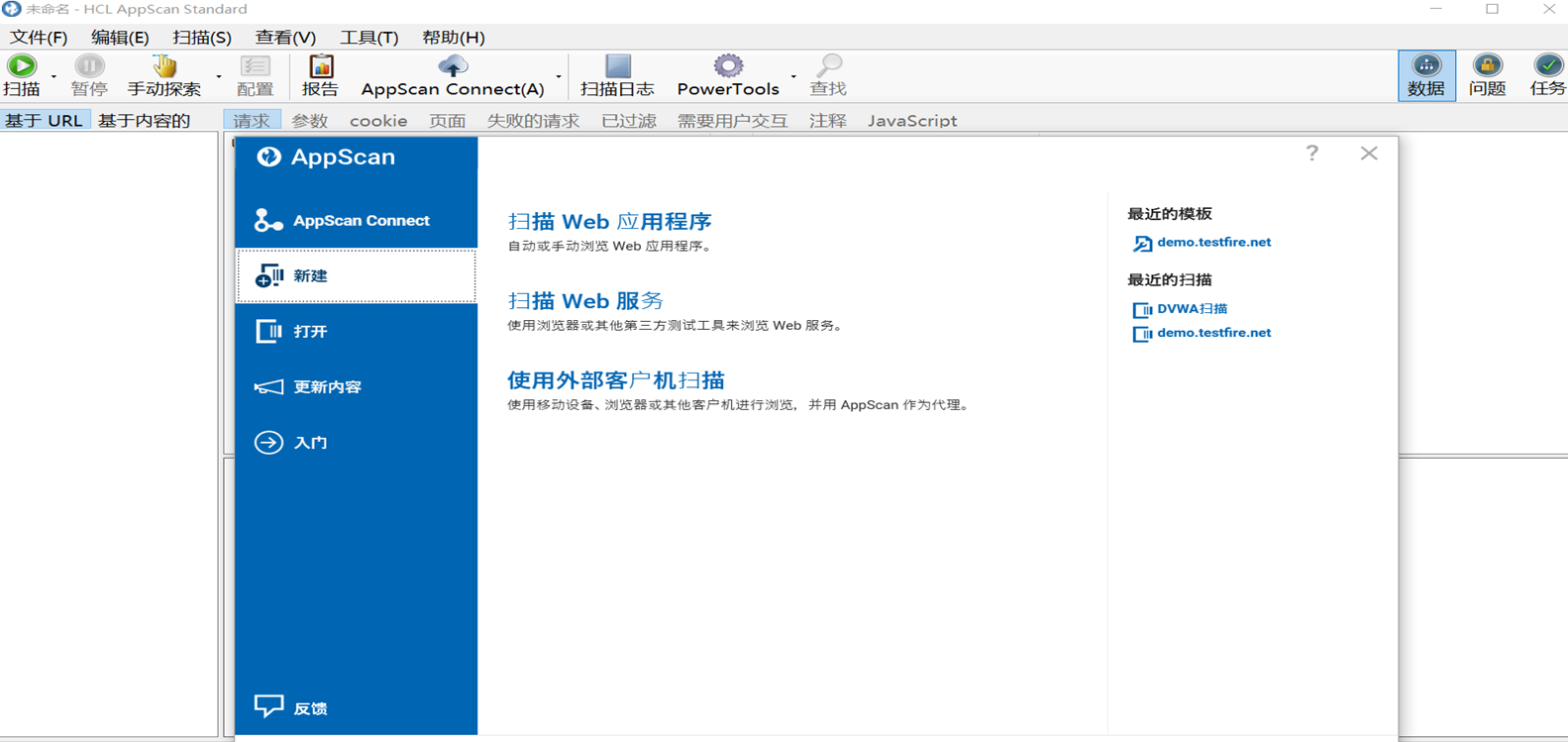

漏扫工具AppScan

AppScan是一款Web安全扫描工具,可自动检测应用程序漏洞。文章介绍了其基本操作流程:设置扫描URL(以DVWA靶场为例)、配置扫描速度(速度越快漏洞发现率越低)、排除扫描路径等。重点演示了两种特殊场景:1)通过复制浏览器cookie绕过验证码校验;2)使用特权升级功能检测垂直越权漏洞(以Pikachu靶场为例),通过对比管理员和普通用户扫描结果实现漏洞识别。工具支持保存扫描项目,便于后续分析

AppScan是一款web安全扫描工具,可以测试和评估Web服务和应用程序的风险检查。AppScan有自己的用例库,版本越新用例库越全。提供了自动化扫描功能,能够识别和报告各种安全问题。AppScan有自己的用例库,版本越新用例库越全。

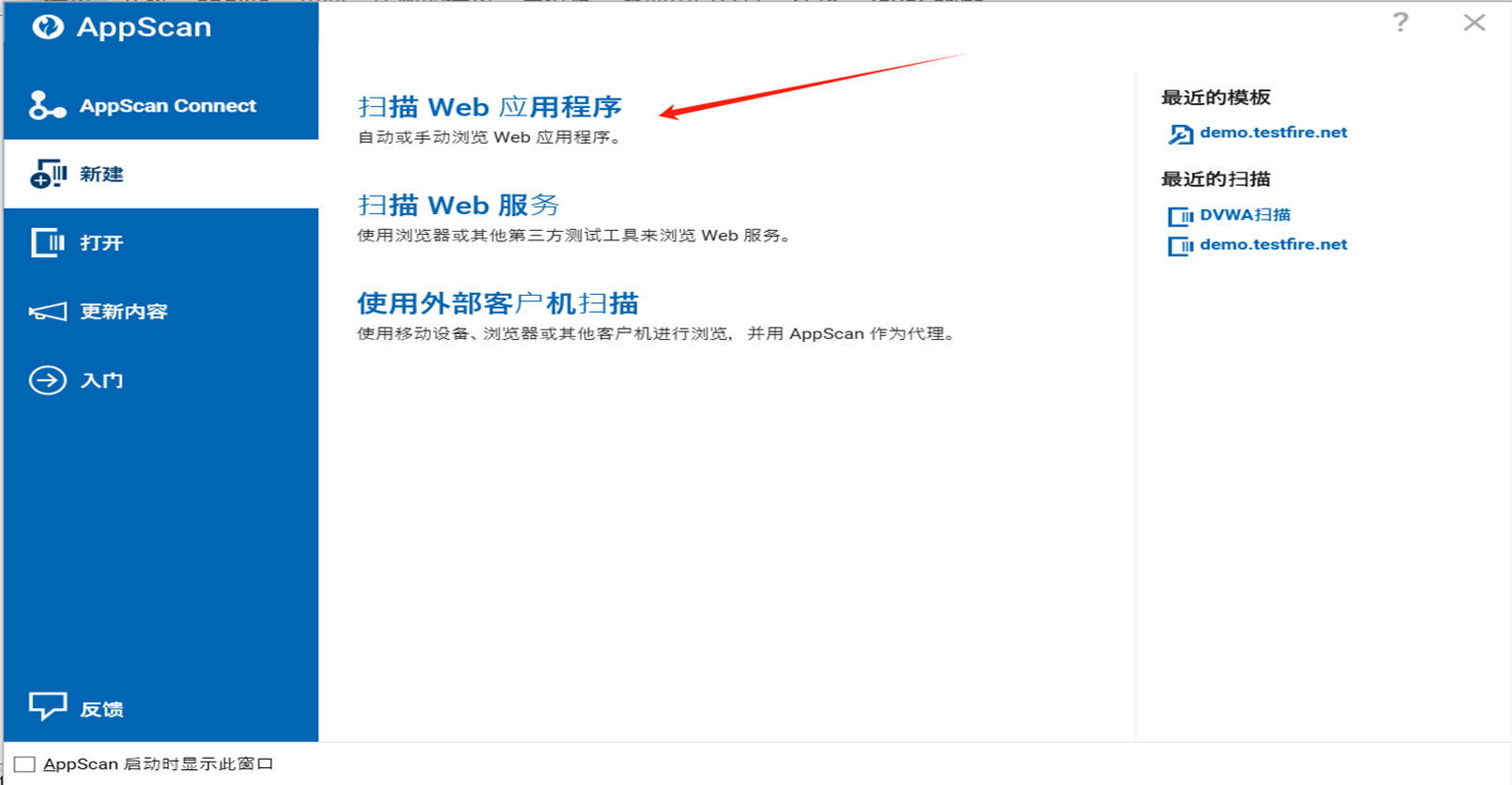

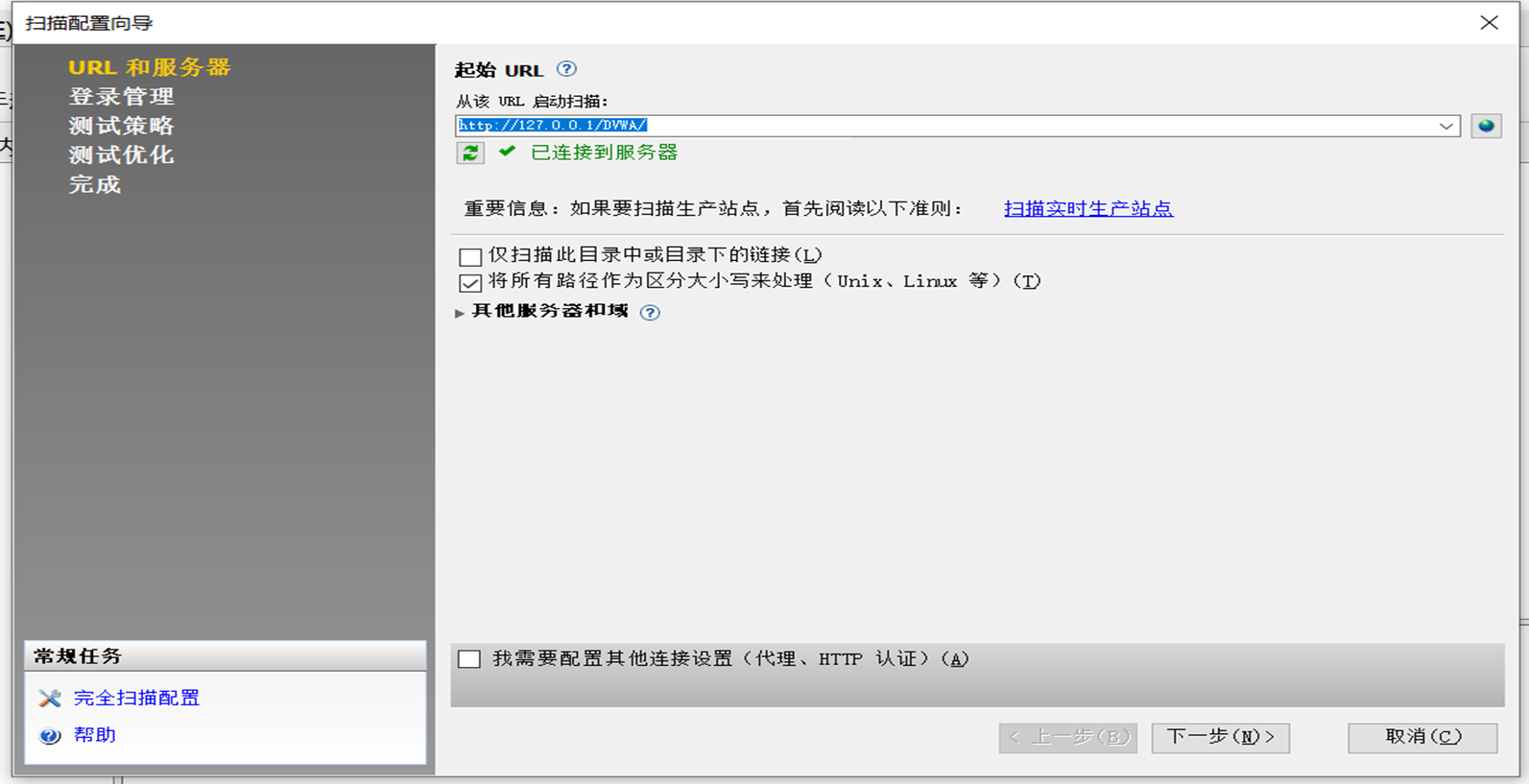

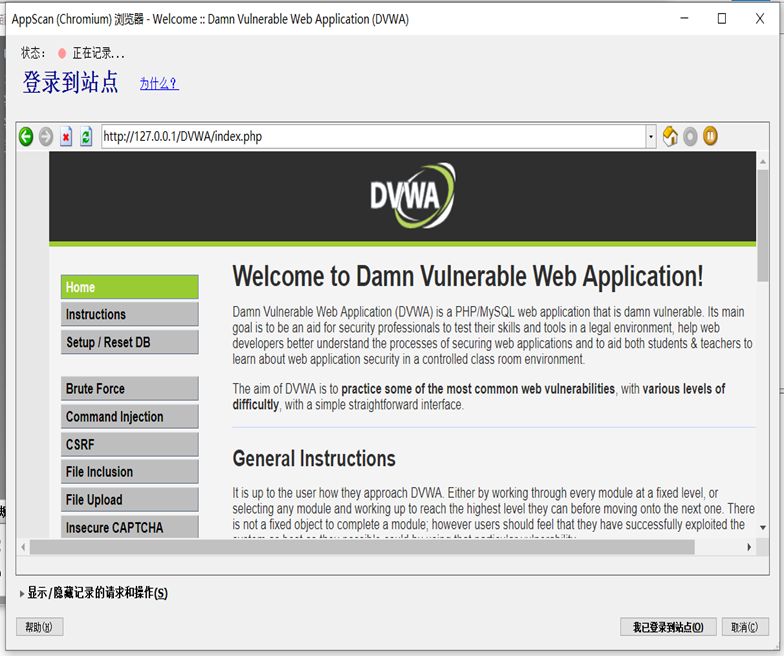

扫描web应用程序,这里以DVWA靶场为例。

URL和服务器,输入起始URL,这里以DVWA靶场为例。

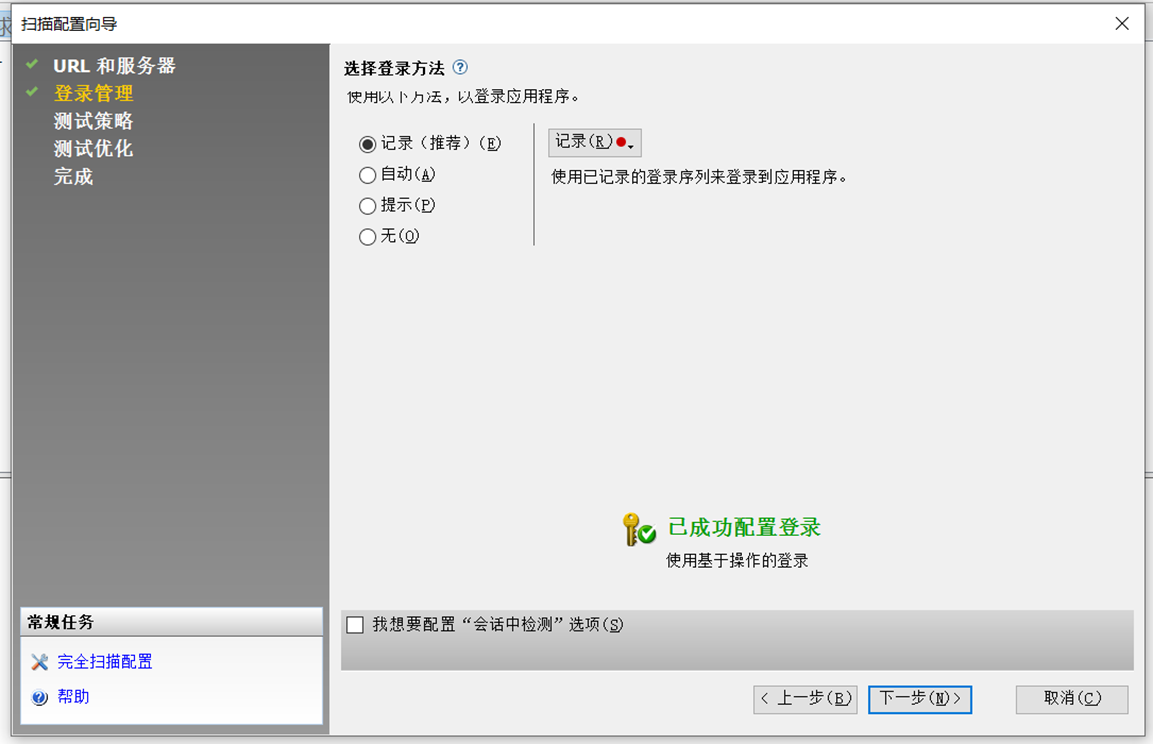

这种方法不允许有验证码。这里登录是因为,在扫描的时候,可能会登录到站点。若url地址搭配了https协议,那么需要安装证书。

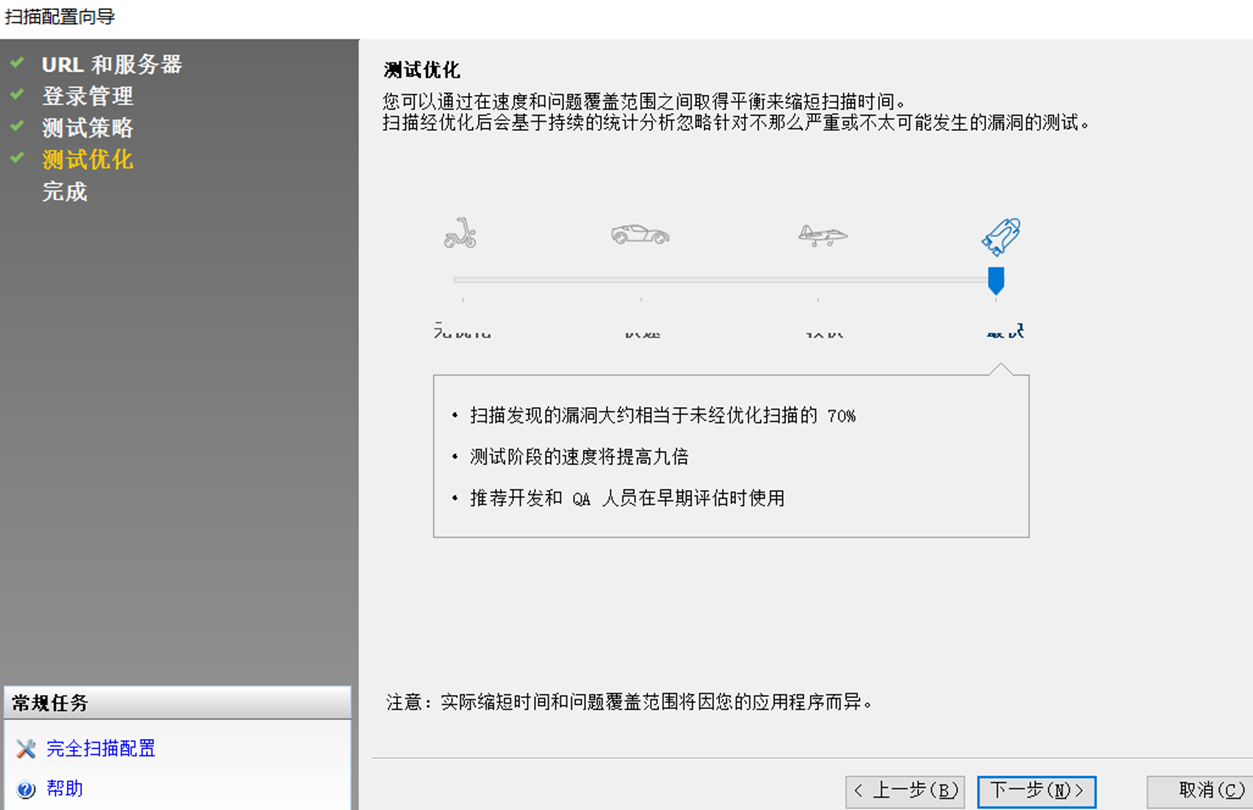

这里是选择测试的速度,一般来说,速度越快,扫描发现的漏洞就越少。

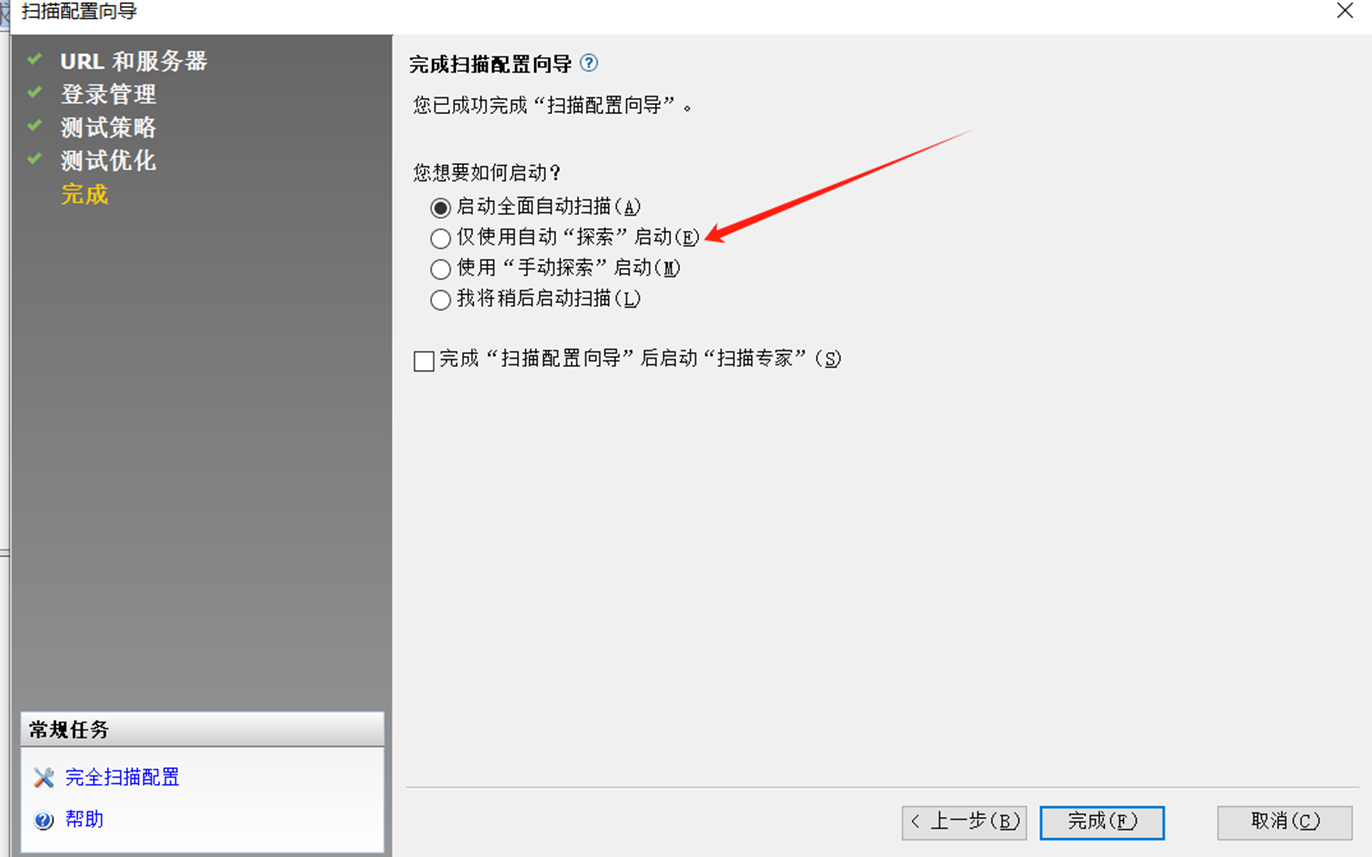

所谓探索,就是不做漏洞探测,只进行爬虫。

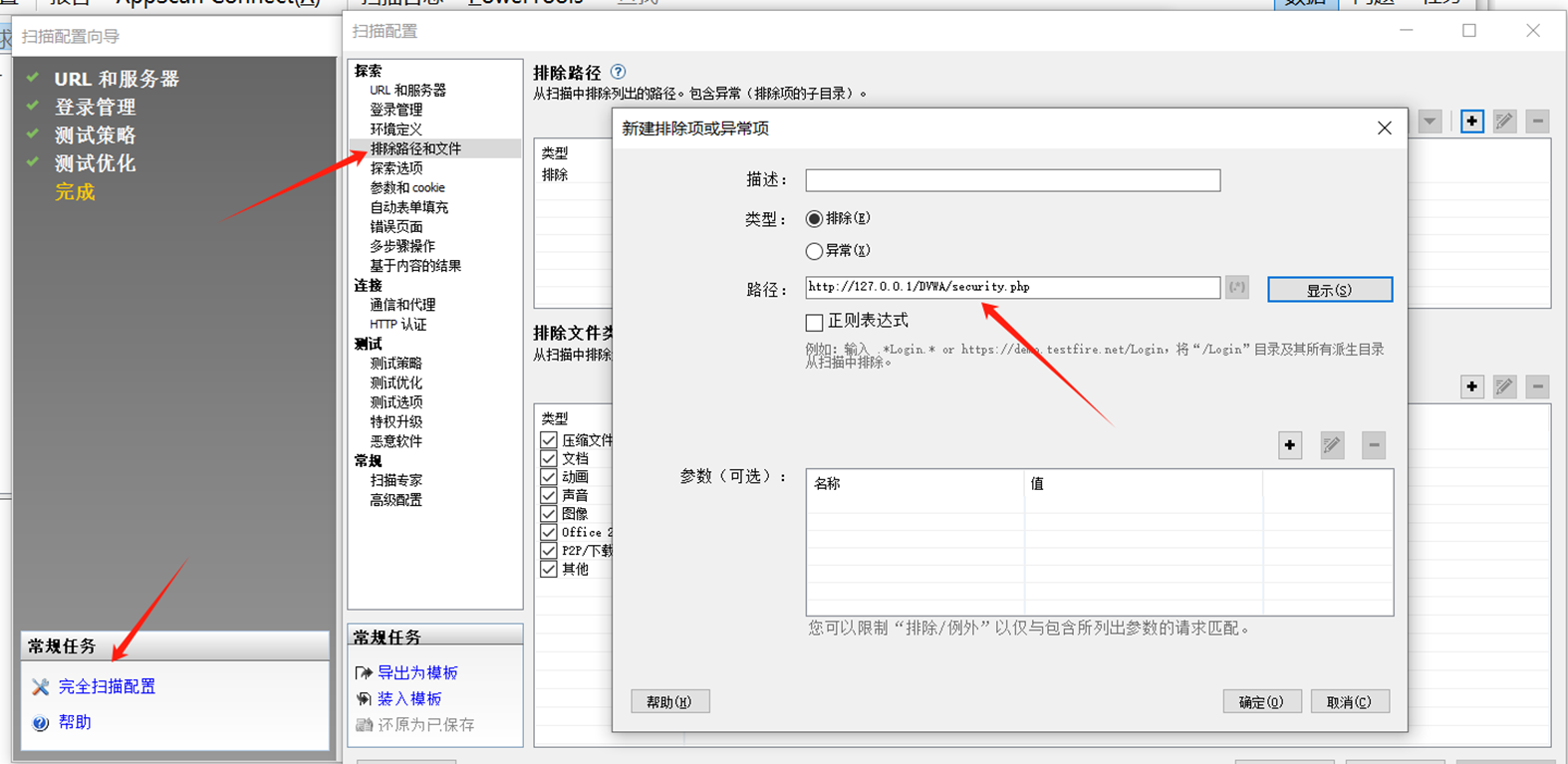

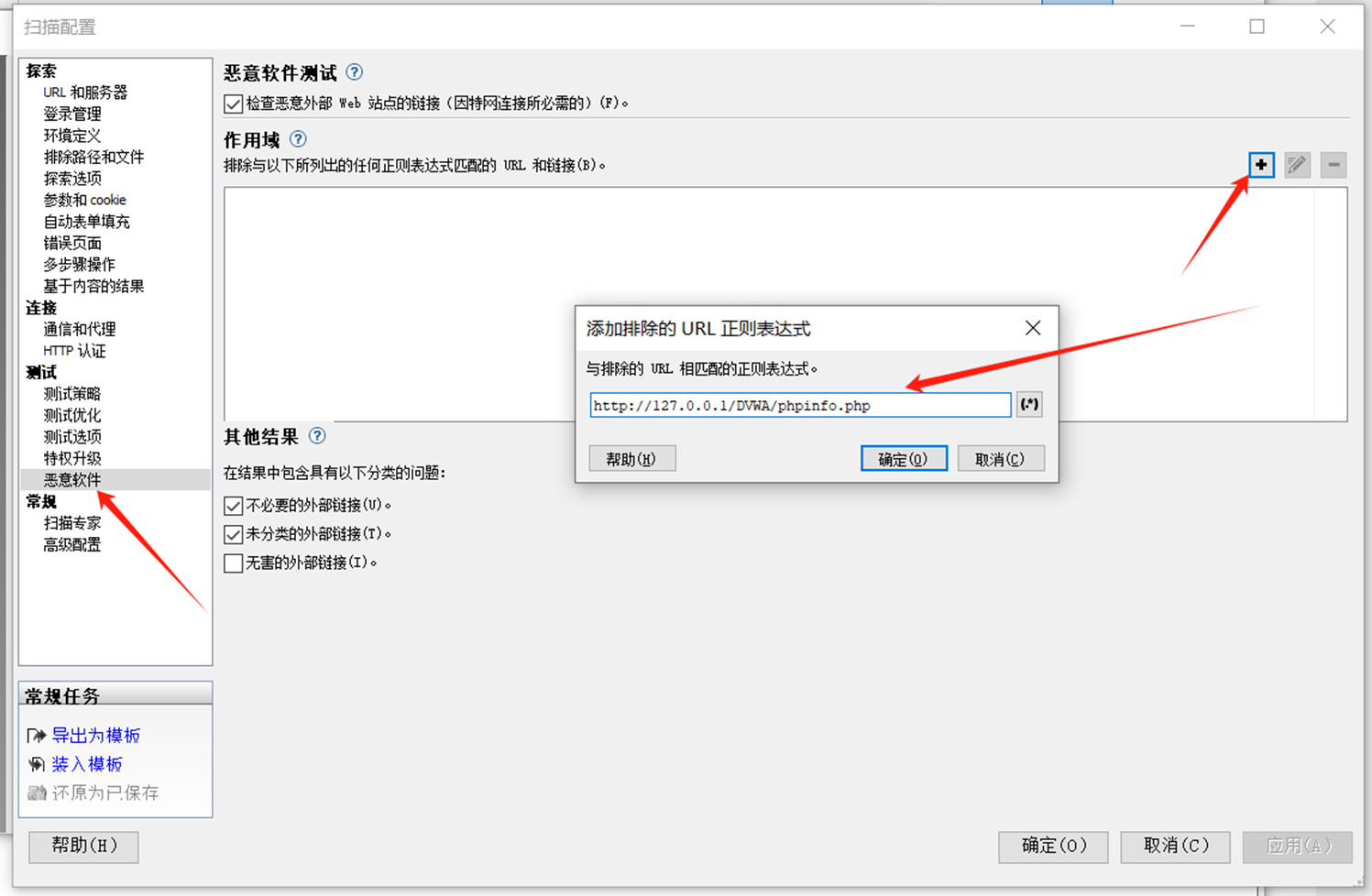

扫描排除路径,排查,有些目录不想要扫,可以设置。

也可以设置黑名单,不进行扫描

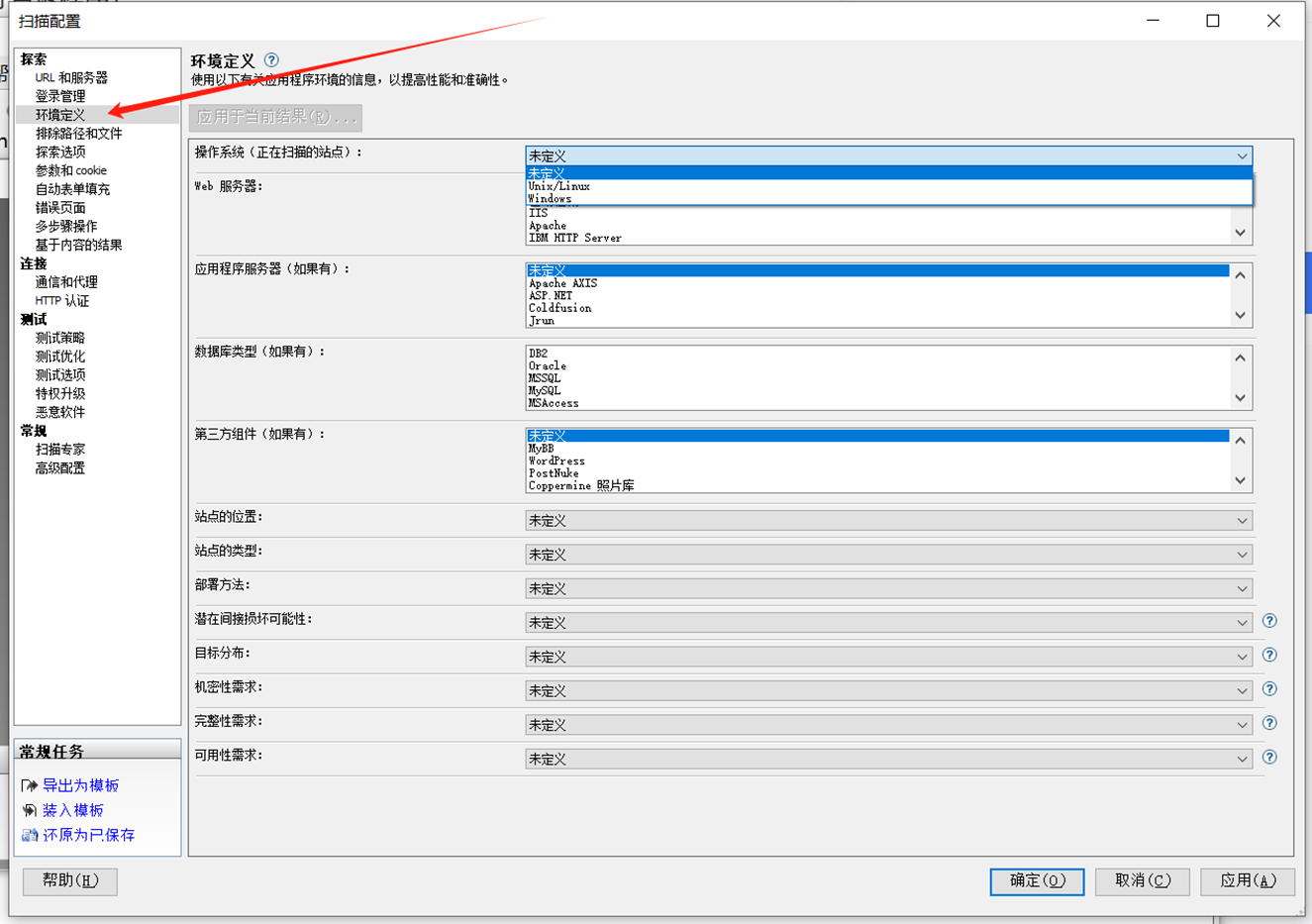

可以提前设置好告诉程序,选好以后就不需要app去自动探测

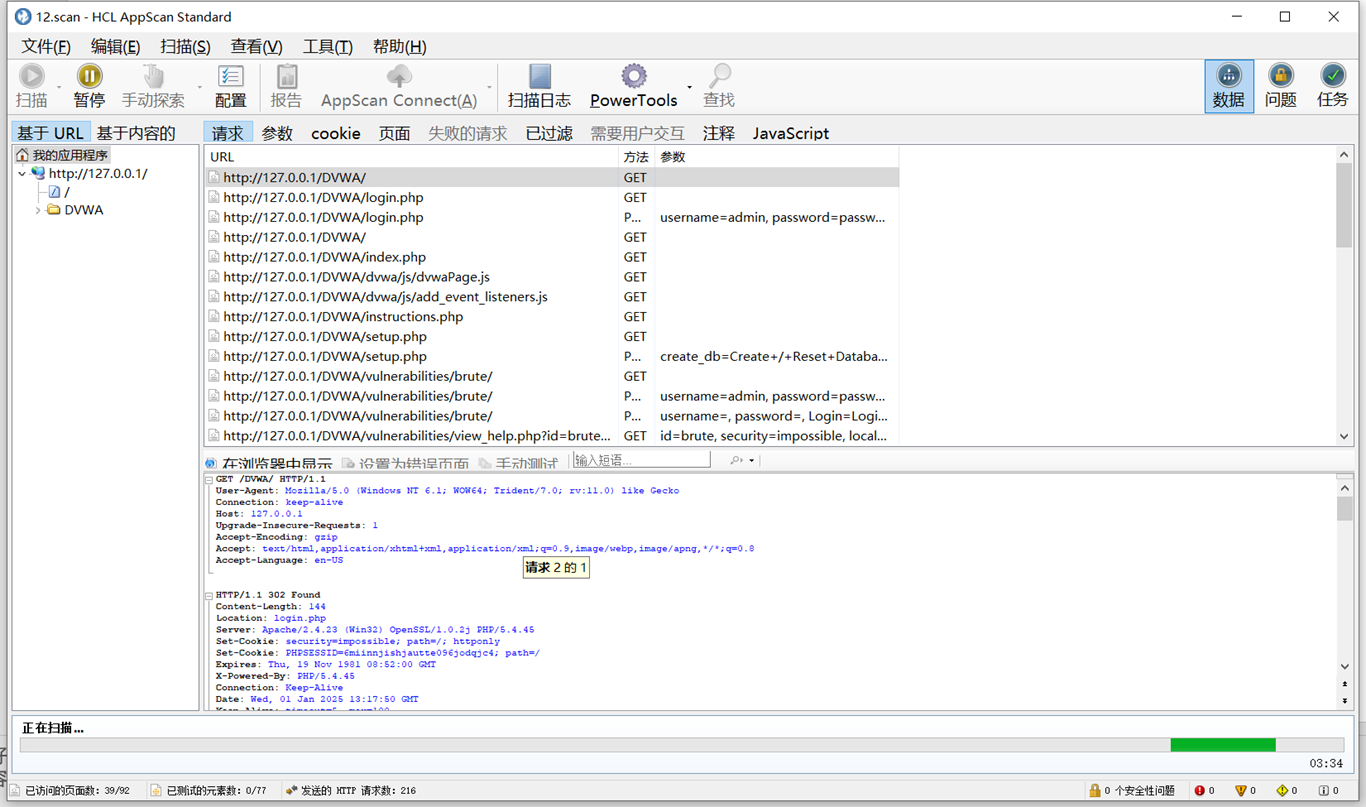

这样基本的内容设置完以后,就可以开始扫描了。

验证码绕过

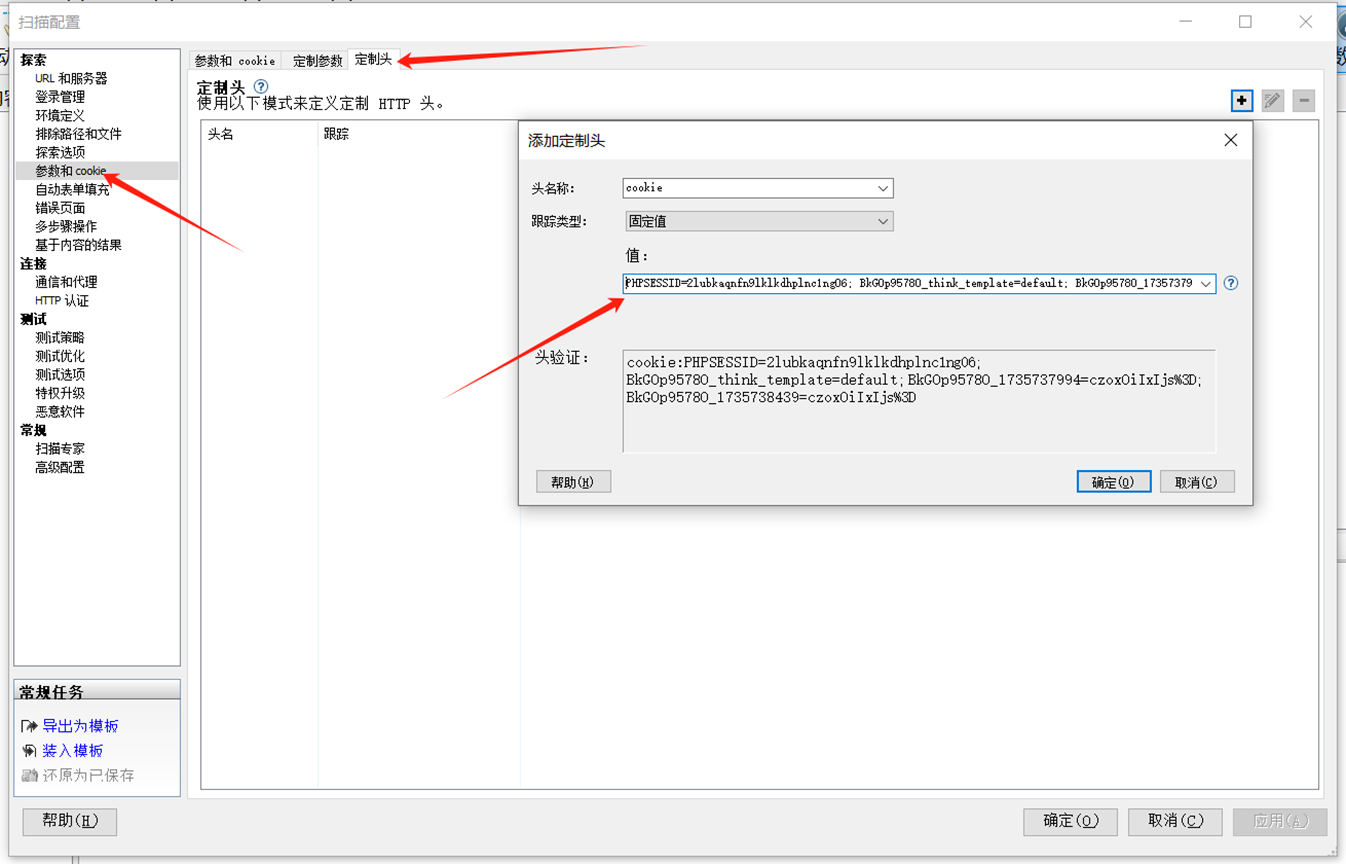

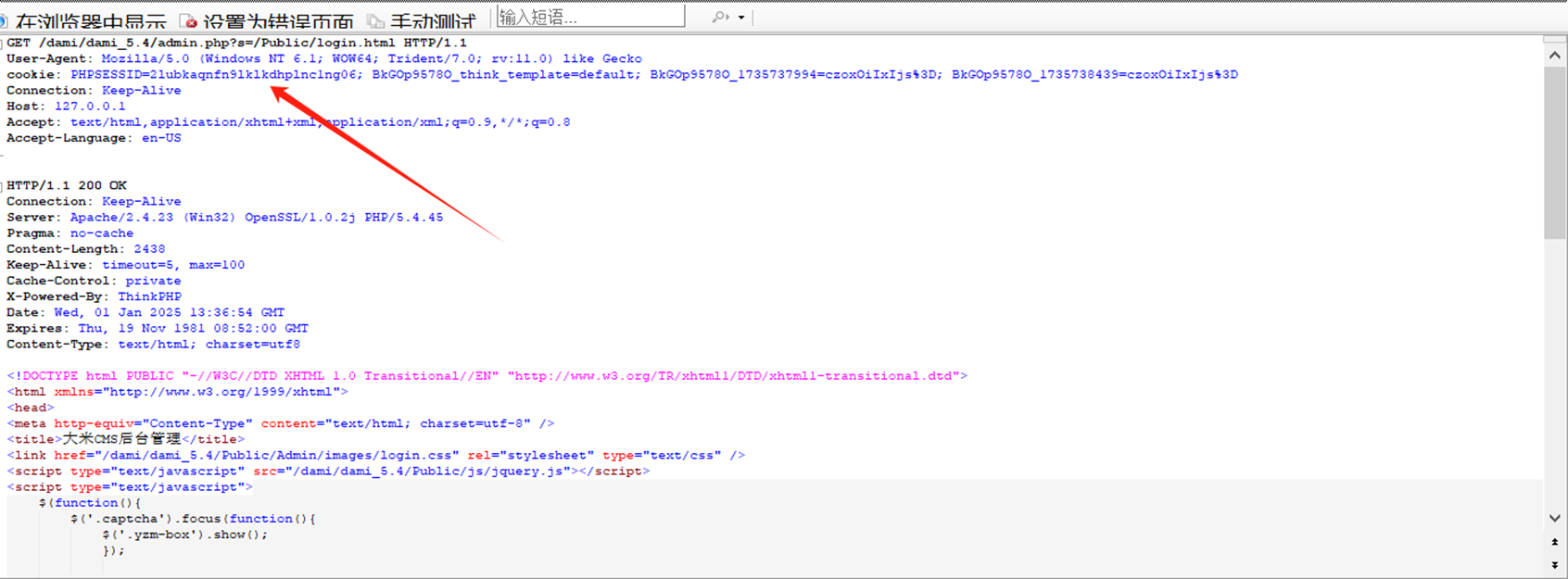

在有后端校验验证码的时候,可以通过复制浏览器的cookie值来进行反复扫描

原理:在有后端校验验证码的时候,可以通过复制浏览器的cookie值来进行反复扫描

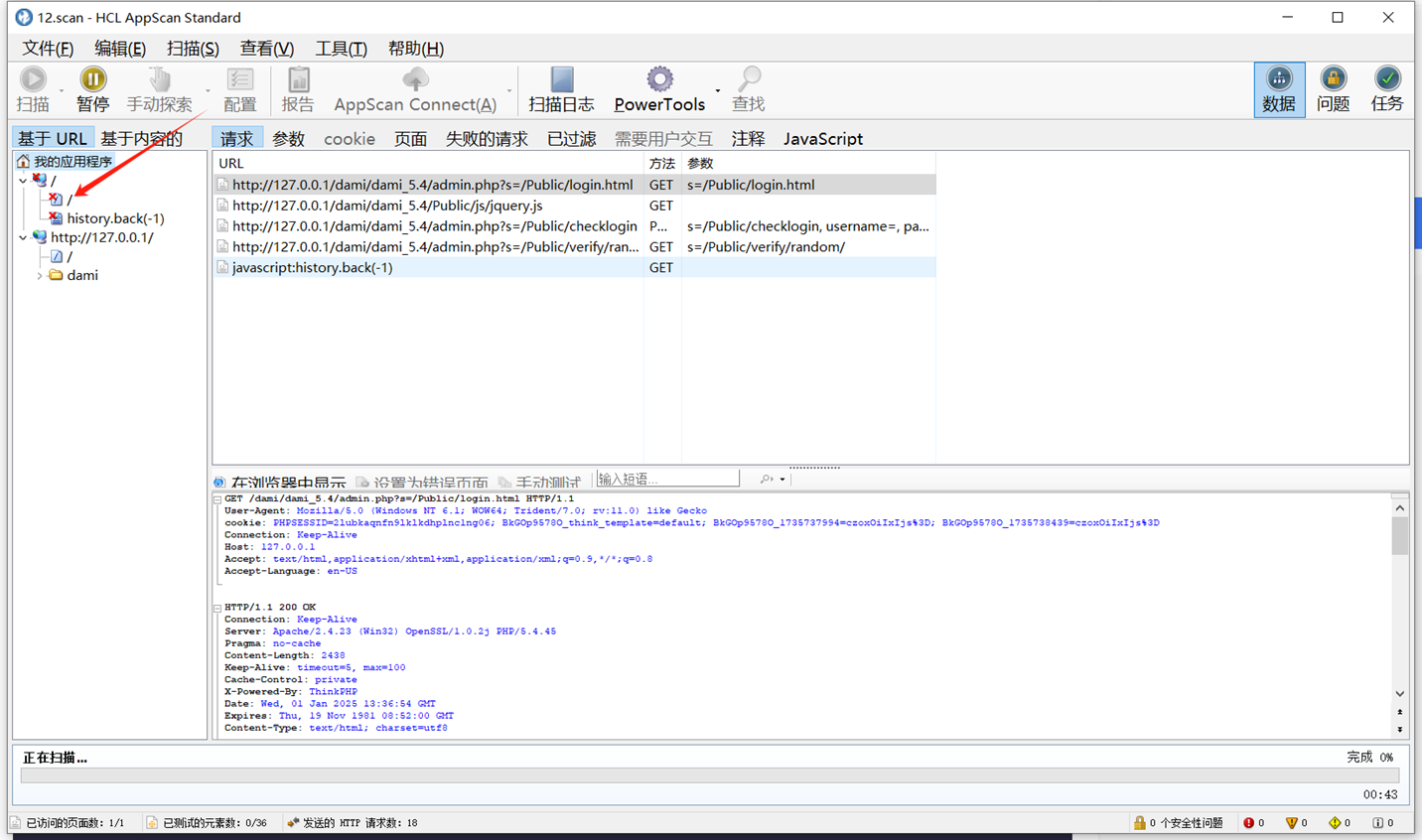

这里拿大米的靶场来探测,拿到网站登录后的cookie,输出cookie

进入到对应页面,选择添加参数,内容为复制的cookie字段

有些目录会存在XX,这个代表设置不去访问的目录,只扫指定的特定目录,故根目录并没有扫

在下面的请求包里面发现我们自己加的cookie

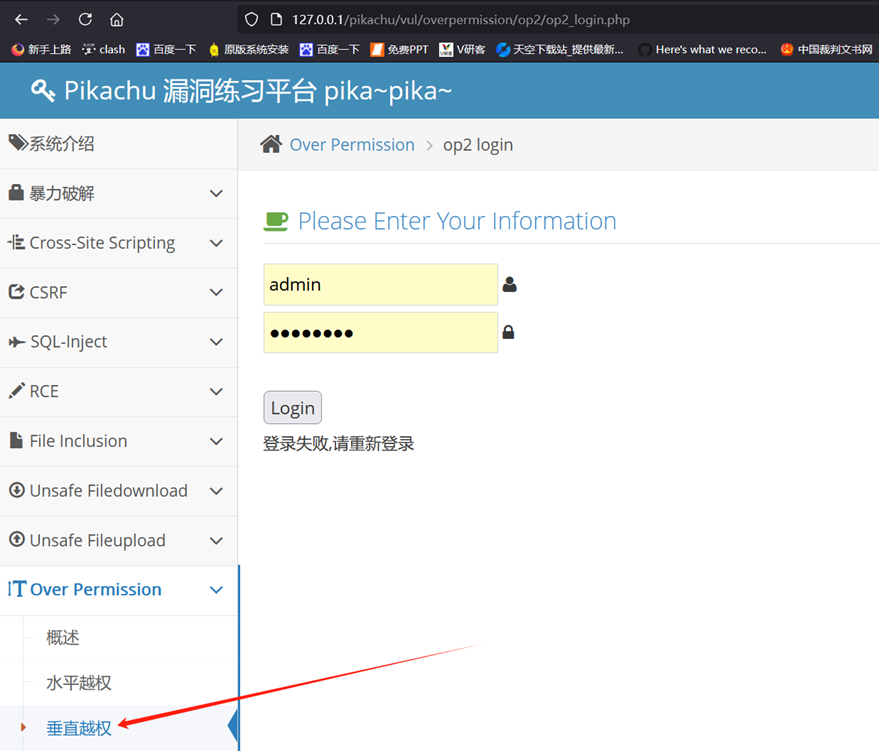

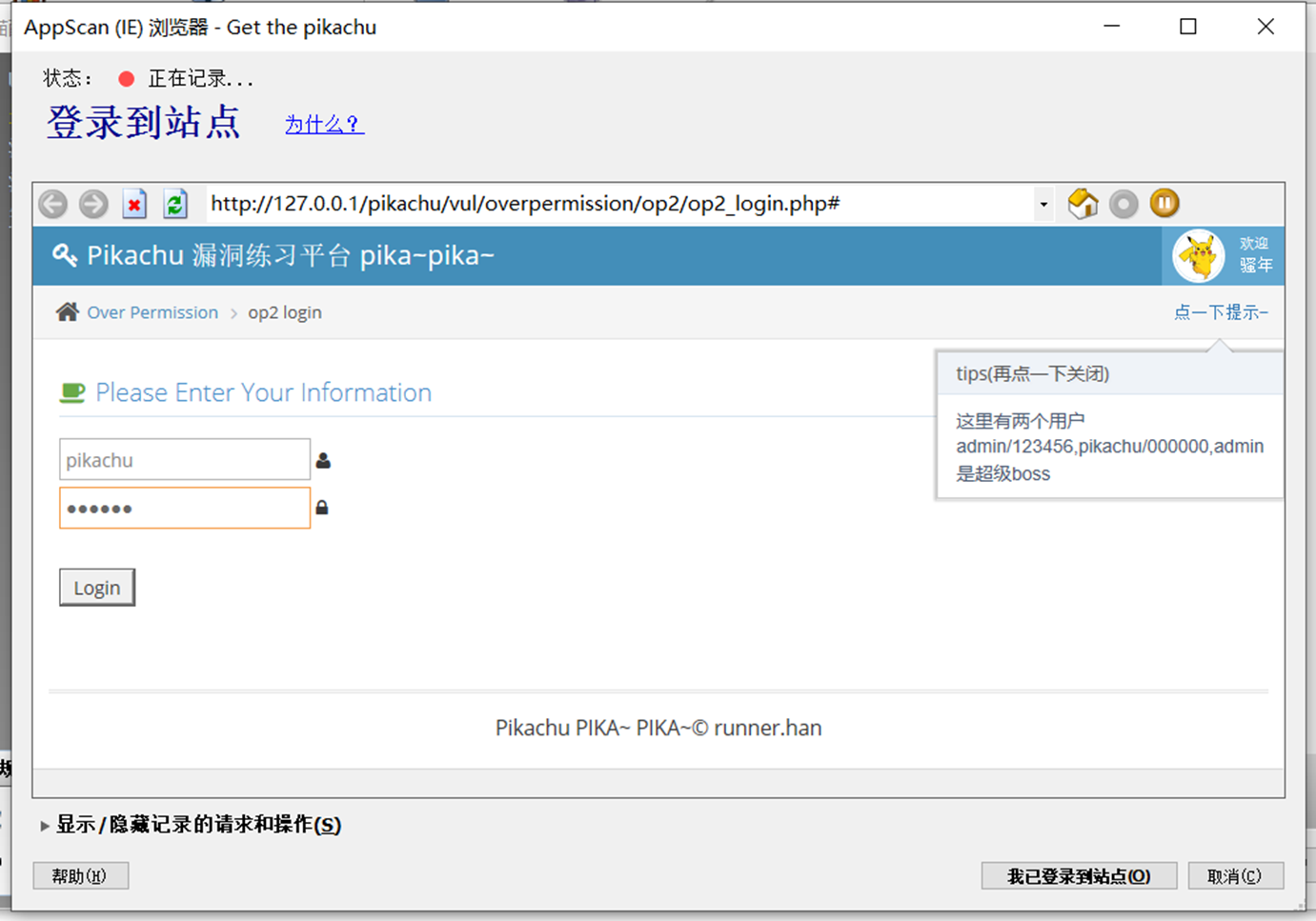

越权扫描,分为水平越权和垂直越权,这里以pikachu靶场的垂直越权为例子

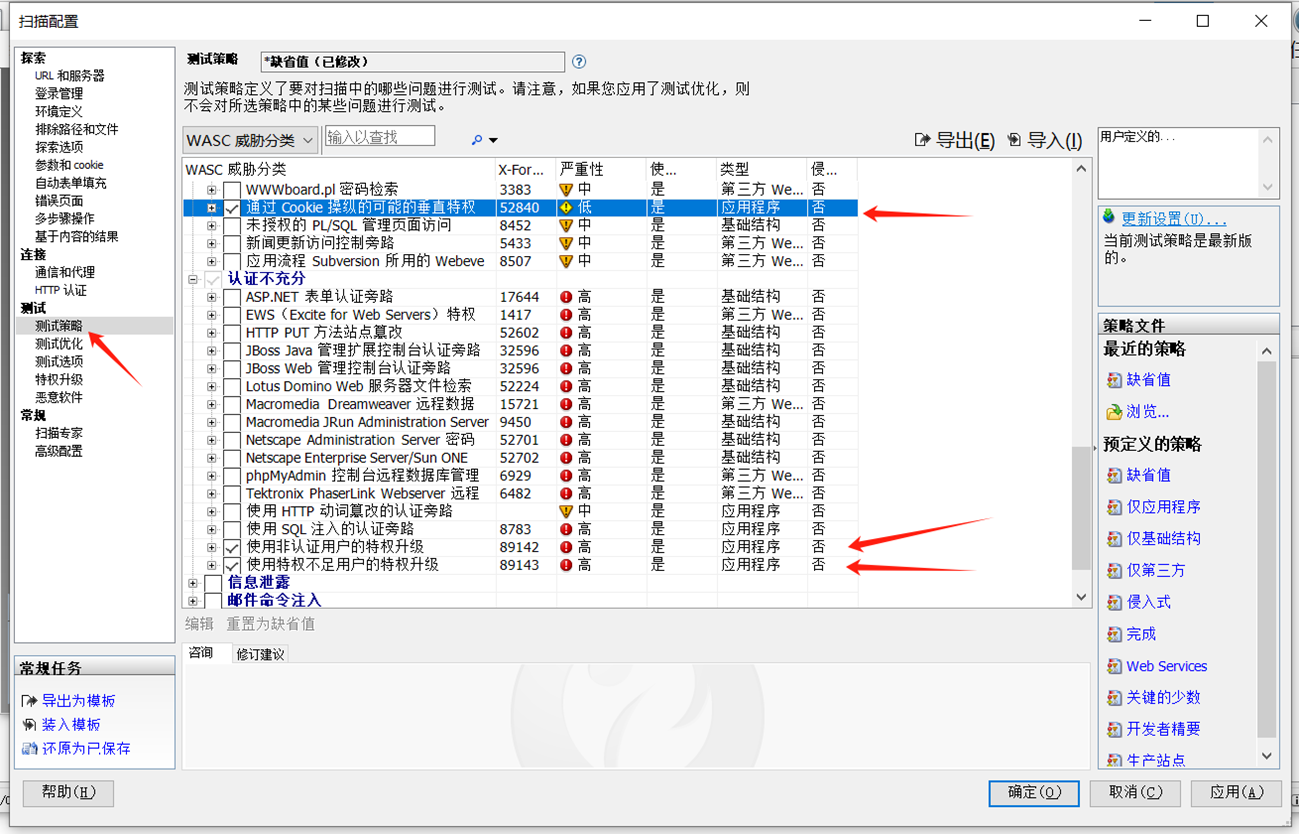

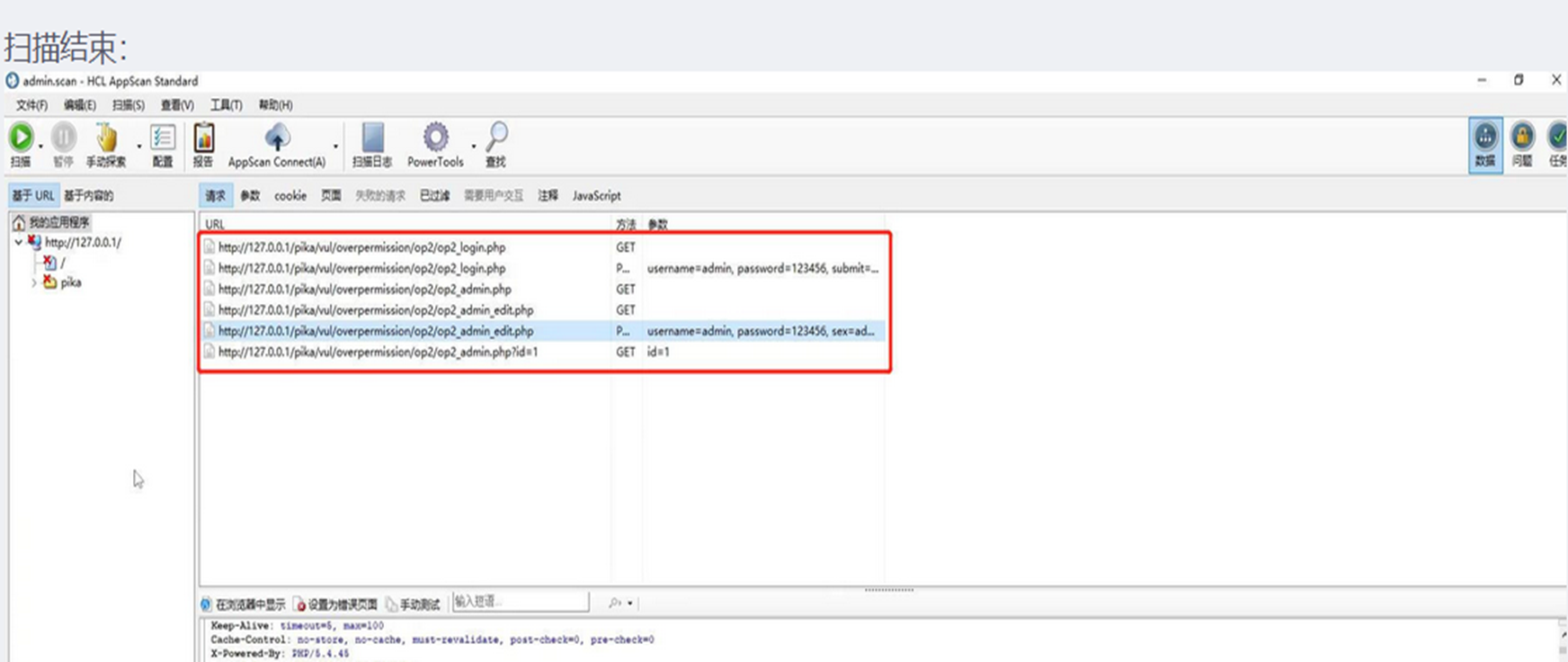

重复步骤之前的操作步骤,但是在登陆的时候,第一步选择登录admin用户。调试策略针对性,测试的话只选择越权的。

结束后保存项目到本地

这里是重复进行之前的操作,第二次测试的话登录普通用户,进行对比

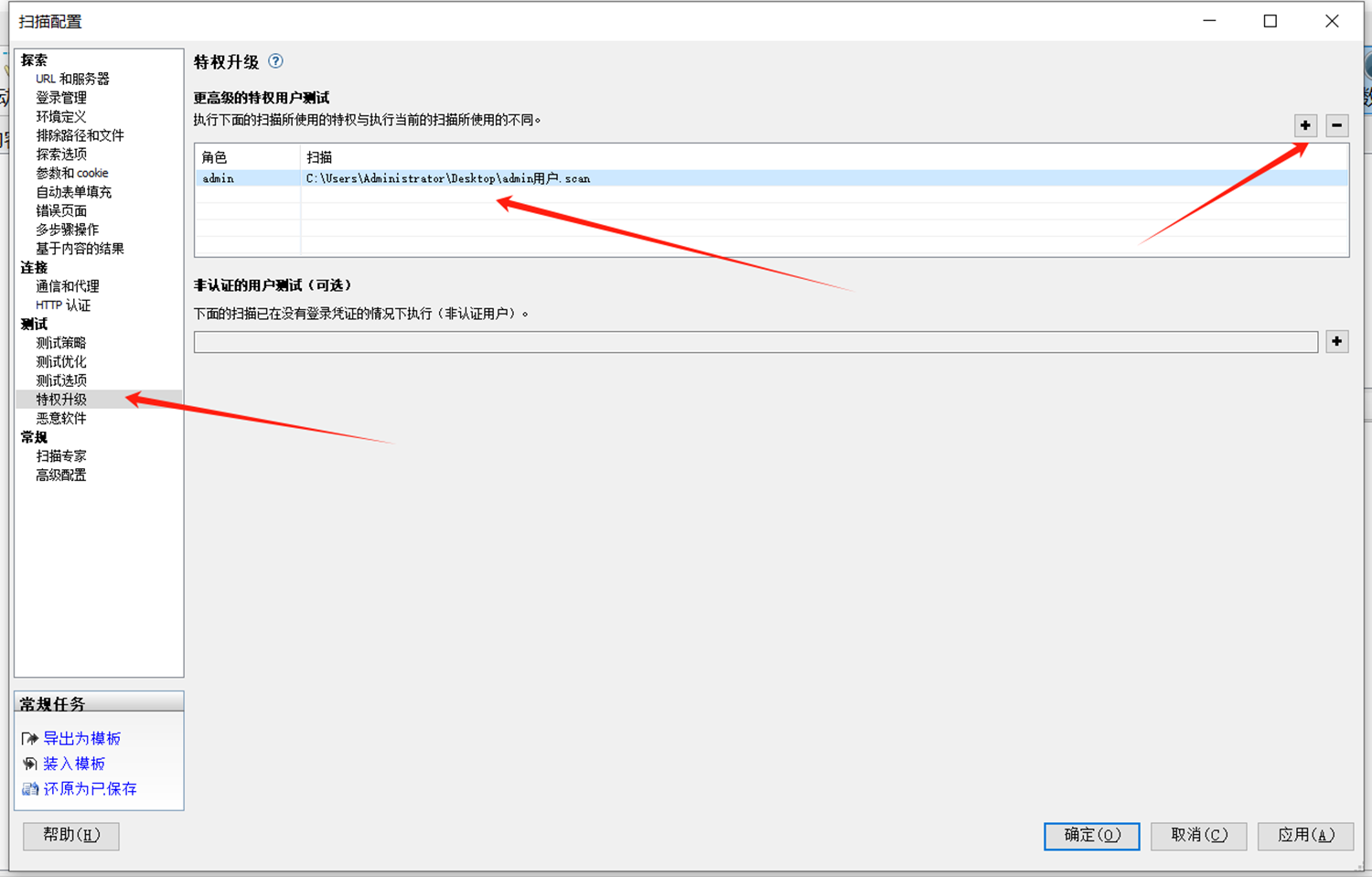

在特权升级处加入内容,选择之前保存的admin的文件

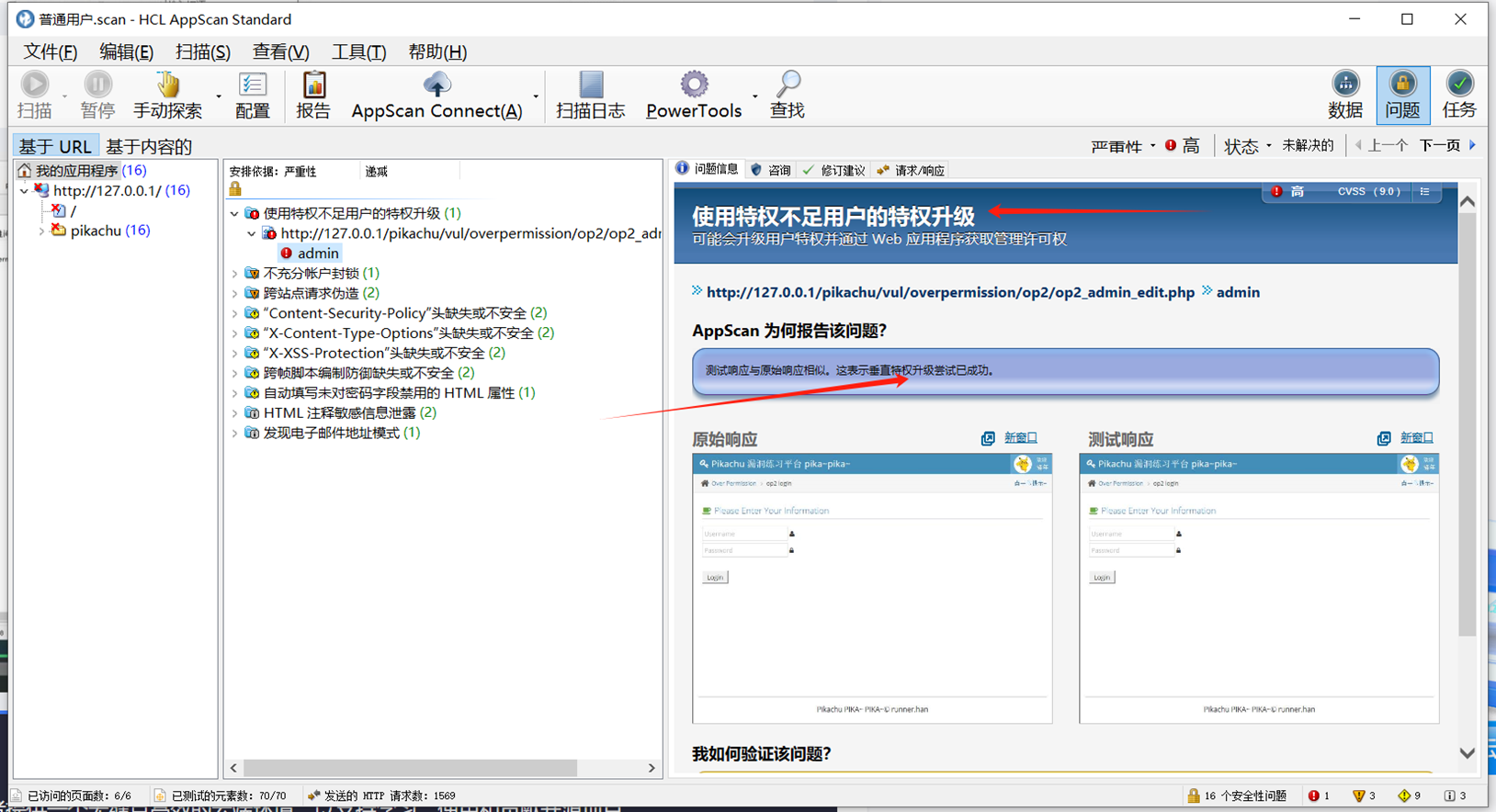

成功测试到垂直越权

火山引擎开发者社区是火山引擎打造的AI技术生态平台,聚焦Agent与大模型开发,提供豆包系列模型(图像/视频/视觉)、智能分析与会话工具,并配套评测集、动手实验室及行业案例库。社区通过技术沙龙、挑战赛等活动促进开发者成长,新用户可领50万Tokens权益,助力构建智能应用。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)